Программа Rohos Logon Key позволяет установить надежную авторидвух-факторную аутентификацию для защиты доступа на терминальный сервер Windows Server при помощи одноразовых паролей (OATH), созданными в Google Authenticator либо другими брелками-генераторами (Yubikey, Feitian, Рутокен OTP). Возможна также усиленная аутентификация посредством доставки одноразового пароля по Email/SMS при каждой новой попытке доступа.

Системные требования: Windows 2008/2012/2016/2019. А также Web Access

Поддерживаемые варианты 2-факторной аутентификации

В случае удаленного доступа Windows Remote Desktop первый этап аутентификации выполняется пользователем на клиентском ПК — в программе MS Remote Desktop Connection при запросе аутентификации на сетевом уровне (NLA). После успешного прохождения первого этапа пользователь обязан пройти второй этап с использованием одноразового пароля.

Варианты второго этапа аутентификации с использованием одноразового пароля:

- Когда используется смартфон и программа Google Authenticator где отображается одноразовый код доступа;

- Когда используется смартфон и программа Rohos Logon Key mobile (Android/iOS) где отображается кнопка подтверждения доступа 2FA Push; (Читать подробнее)

- Когда одноразовый пароль генерируется на Терминальном Сервере в момент доступа и доставляется на мобильный телефон пользователя по SMS либо Email (служба доставки SMS приобретается отдельно);

- Когда используется аппаратный генератор Одноразовых Паролей (Рутокен OTP, JaCarta WebPass, Yubikey, Token2 OTPC);

- Когда используется электронные ключи PKCS#11 типа Рутокен + PIN код (Читать подробнее)

Данные варианты 2ФА не требуют установки ПО на клиентский ПК. Возможно настроить Варианты 1-4 для разных групп пользователей на одном сервере. У одного пользователя может быть

В случае использования Вариантов 2-3 секретный ключ для генерации Кода храниться только на сервере, что исключает кражу или копирование генератора Кодов. Начиная с версии 4.6 возможно использовать все способы 2ФА 1-6 одновременно.

Преимущества 2-факторной аутентификации при помощи одноразовых Кодов:

- Одноразовый пароль является уникальным, не может быть использован повторно и годен к применению максимум 2 минуты;

- Только смартфон пользователя способен сгенерировать одноразовый пароль;

- Пользователь обязан использовать новый Одноразовый Пароль каждый раз для входа на Удаленный Рабочий Стол;

- Перехват обычного пароля либо Одноразового пароля по отдельности не позволит посторонним лицам получить доступ к серверу;

- Позволяет установить двух-факторную аутентификацию только для удаленного доступа к серверу в то время как локальный доступ будет выполняться одним фактором — по паролю как обычно. Возможна фильтрация по IP клиента.

- Нет необходимости устанавливать программу Rohos logon Key на клиентском компьютере;

Гибкая настройка принудительной 2-факторной аутентификации для пользователей Удаленного Рабочего Стола:

- Требовать одноразовый пароль для пользователей из списка настроенных пользователей в Rohos Logon Key;

- Требовать одноразовый пароль — только к группе пользователей в Active Directory;

- по фильтру IP адресов — Разрешать обычный доступ для всех пользователей при подключении из локальной сети (LAN) тогда как для подключений из внешней сети (WAN) требовать предъявление одноразового пароля либо электронного ключа.

Rohos Logon Key позволяет защитить доступ к удаленному рабочему столу Windows, используя популярную технологию аутентификации по одноразовым паролям (HOTP, TOPT, OATH), которая дополняет стандартный доступ по паролю.

- Как это работает

- Установка Rohos Logon Key на терминальный сервер

- Как включить 2-факторную аутентификацию для профиля пользователя

- Автоматическая 2-факторная аутентификация через отправку кода OTP через SMS / Email

- Как отключить или сбросить 2-FA для пользователя на сервере

- Настройка 2-FA с использованием фильтра IP-адреса клиента

- Какая нужна лицензия

Как Это работает.

Rohos Logon Key заменяет собой провайдер службы аутентификации терминальных сервисов. Программа добавляет уровень 2-факторной аутентификации к существующей инфраструктуре. После развертывания программы пользователи смогут войти на удаленный рабочий стол используя 2-факторную аутентификацию: код OTP а также обычный логин (имя пользователя \ пароль).

Сообщение программы Rohos Logon Key, при обязательной 2-факторной аутентификации:

Пользователь вводит код OTP для продолжения входа на Удаленный Рабочий Стол :

Читайте далее как это настроить.

Установка Rohos Logon Key на терминальный сервер

1. Установите программу Rohos Logon Key на Терминальном Сервере Windows

Загрузить 15-дневную пробную версию Rohos Logon Key.

Мы поддерживаем все версии Windows Server, начиная с Windows Server 2008. Поддержка Windows Server 2003 предлагается через ранние версии.

2.Настройте 2-факторную аутентификацию с использованием одноразовых паролей. Откройте Rohos Logon Key и выберите “Настроить OTP Токен ”:

3. Настройте политику 2-факторной аутентификации:

Откройте диалог Опции и выберите способ контроля 2-факторной аутентификации:

- For a listed users

Обязательное использование 2-FA будет только для тех пользователей, для кого она была настроена. Все остальные могут входить по паролю как обычно. Список пользователей создается автоматически после настройки входа в окне “Setup OTP”. Для предварительного просмотра этого списка откройте окно “Users and Keys”. - For ‘rohos’ user group in Active Directory

каждый пользователь из группы ‘rohos’ обязан использовать 2-факторную аутентификацию.Обратите внимание: группа ‘rohos’ должна быть предварительно создана администратором в домене; Все пользователи, для которых в дальнейшем будут создаваться аппаратные ключи, будут автоматически добавляться в группу ‘rohos’. - For Remote Desktop login

Все удаленные сессии требуют 2-FA; Также вы можете указать фильтр IP адресов для которых можно пропустить 2ФА. Например пользователи, которые приходят из внешней сети (через dial-up, DSL-соединения, и из других сетей) нуждаются в 2ФА проверке. В настройках необходимо ввести подстроку, пример IP локальной сети, чтобы Rohos мог определить какой IP считать внешним. Поле «IP of RD gateway» — означает адрес RDP шлюза в LAN, при при подключении от которого необходимо обязательно проверять 2ФА. - For Remote desktop login and AD group

Тоже самое что и предыдущий пункт но дополнительно проверяется условие что пользователь принадлежит к группе ‘rohos’.

4. Настройте Аварийный вход

Чтобы предотвратить случайную блокировку сервера из-за применения 2-факторной аутентификации мы настоятельно рекомендуем настроить аварийный вход. Это позволит администратору войти на терминальный сервер с использованием имени пользователя, пароля и контрольных вопросов. Аварийный вход не требует 2-факторной аутентификации.

Как включить 2-факторную аутентификацию для профиля пользователя

2-факторная аутентификация назначается индивидуально для каждого пользовательского профиля. Также возможно Автоматическая настройка только при выборе опции “OTP delivery by SMS”.

Запустите программу Rohos Logon Key и выполните команду Настроить OTP токен:

- Выберите профиль пользователя;

- Выберите тип генератора одноразовых паролей для данного пользователя;

- Оставьте пустым поле пароля;

- Нажмите кнопку “Enable OTP login” чтобы применить конфигурацию.

Выполните команду “Display QR-Code” и “Copy code” для конфигурирования Google Authenticator или отправить конфигурацию Google Authenticator пользователю по электронной почте.

При использовании опции “OTP by SMS” :

— Введите номер мобильного телефона или убедитесь, что заполнено поле «телефон» в свойствах профиля пользователя.

— Убедитесь в поддержке шлюза SMS в диалоге OTP Настройки.

Автоматическая 2-факторная аутентификация через отправку кода OTP через SMS либо E-mail

Rohos Logon Key позволяет использовать автоматическую 2-FA для пользователей удаленного доступа. Rohos будет автоматически отправлять одноразовый пароль по SMS либо по электронной почте (Email) пользователю на телефон при аутентификации в Windows Remote Desktop.

Ваш Терминальный сервер должен быть настроен в соответствии со следующими требованиями:

- Поле «Мобильный телефон» в учетной записи пользователя должно содержать номер его мобильного телефона;

Либо Поле Email должно быть заполнено. - Rohos Logon Key должен быть настроен с поддержкой SMS-шлюза

- В настройках указана опция «Для группы пользователей» либо «Для пользователей Remote Desktop».

Настройка доставки Одноразовых Паролей по SMS :

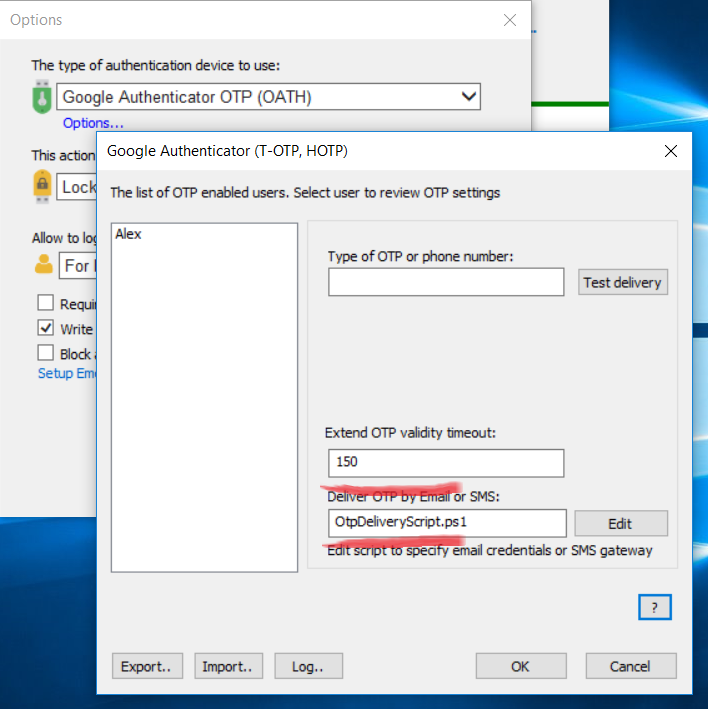

- В программе Rohos Logon Key открыть > Настроить OTP > OTP Настройки…;

- Ввести HTTPS API url адресс от вашего поставщика услуг по отправке СМС.

Например введите:

https://beeline.amega-inform.ru/sms_send/?user=ЛОГИН&pass=ПАРОЛЬ&action=post_sms&sender=ИМЯОТПРАВИТЕЛЯ&message=%text%&target=%phone%

(замените ЛОГИН и ПАРОЛЬ на ваши настоящие реквизиты доступа)

Для того чтобы протестировать настройку выберите пользователя для которого настроен OTP и нажмите Test Delivery.

Настройка доставки Одноразовых Паролей по Email :

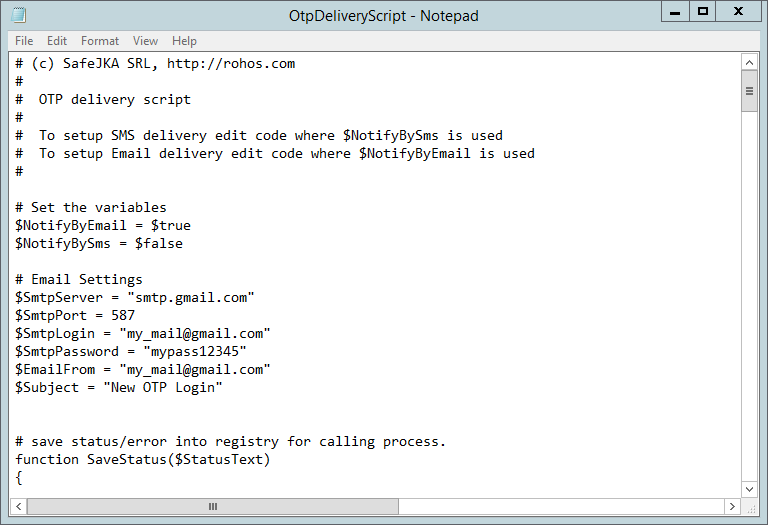

В диалоге настроек Google Authenticator OTP необходимо выбрать пункт OtpDeliveryScript.ps1 . Данный скрипт предоставляется в комплекте Rohos Logon, он позволяет полностью контролировать способ доставки Одноразового Пароля: емайл либо SMS в зависимости от ваших предпочтений. Например для некоторых пользователей можно использовать Емайл, а для других SMS. Данный способ подразумевает что у вас есть опыт написания и отладки скриптов PowerShell.

Системные требования для отправки OTP на электронную почту :

- PowerShell v.3 или выше (Windows 2008 R2 и выше);

- Выполнение скриптов разрешено. (Script execution policy is enabled;)

Чтобы включить эту опцию необходимо выполнить команду “Set-ExecutionPolicy -ExecutionPolicy RemoteSigned” в окне PowerShell. Разрешение на выполнение необходимо выполнить для обоих PowerShell and PowerShell (x86) как Администратор Например как показано на скриншоте .

- В программе Rohos Logon Key открыть > Настроить OTP > OTP Настройки…;

- Выбрать OtpDeliveryScript и Нажать Edit для того чтобы открыть скрипт OtpDeliveryScript.ps1

- Отредактировать соответствующие поля

Вот пример определений:

$NotifyByEmail= false;

$NotifyBySms = $true; -означает включить отправку по SMS

В скрипте найти строку $SmsGatewayUrl и записать туда URL службы доставки SMS gateway:

Например:

$SmsGatewayUrl = “https://api.clickatell.com/http/sendmsg?api_id=xxxx&user=xxxx&password=xxxx&to=$($AdUserName.telephoneNumber)&text=$($SmsNotificationText)”

или

$SmsGatewayUrl = «https://smsc.ru/sys/send.php?login=xxxxxxx&psw=xxxxx&phones=+$($AdUserName.telephoneNumber)&mes=$($SmsNotificationText)

$SmsGatewayUrl = «http://sms.ru/sms/send?api_id=00000-0000-0000-000&to=+$($AdUserName.telephoneNumber)&text=$($SmsNotificationText)

Значение $($AdUserName.telephoneNumber) $SmsNotificationText означают номер телефона учетной записи и текст сообщения.

Значение «+$(…)» означает использовать «+» перед номером телефона.

Введите номер телефона и нажмите кнопку “test” чтобы отправить тестовое SMS с кодом OTP.

Удаленный вход с SMS-аутентификацией будет автоматически включен:

Проверка и устранение неполадок PowerShell

- Запустите приложение ‘Windows PowerShell ISE’.

- Откройте файл «C:\Program Files (x86)\Rohos\OtpDeliveryScript.ps1»

- Перейдите в конец файла в секцию «# PART 3 — main entry point»

- Следуйте указаниям и закоментируйте некоторые строки для запуска скрипта в тестовом режиме:

# coment out to test in ‘Windows PowerShell ISE’

#$user = «user»; #set user name to test - F9 — установка точки остановки на выбранной строке

- F5 — запуск скрипта.

- F10 — выполнение следующей команды .

После устранения неполадок закоментируйте строки назад.

2-факторная аутентификация при помощи Смартфона (2FA Push token)

Начиная с версии v.4.6 Rohos Logon Key позволяет использовать разные методы 2ФА одновременно. Это позволяет постепенно внедрять новые виды 2ФА в пределах вашей компании, что в свою очередь увеличивает информационную безопасность и снижает нагрузку на технический персонал.

Преимущества Rohos Logon Key for Android (Push token) в сравнении с Google Authenticator :

- Доступ посредством нажатия Одной кнопки в смартфоне.

- Достоверная идентификация 2ФА носителя. Следовательно вы можете контролировать кто фактически имеет данный 2ФА метод, в то время как Google Authenticator не дает такой возможности и вы не можете контролировать как много копий OTP настройки сейчас существует.

Для того чтобы настроить Смартфон сотрудника для прохождения 2ФА , следуйте по ссылке «Setup smartphone» на главном окне.

Следуйте инструкциям в диалоговом окне.

Узнать подробнее о настройке Смартфона>

Как отключить или сбросить 2-факторную аутентификацию

Есть два способа отключения или сброса 2FA для всего сервера или выбранного пользовательского профиля.

Чтобы отключить политику 2FA:

- Деинсталляция Rohos Logon Key восстановит обычную аутентификацию по паролю;

- Установка в “none” опции “Allows to login by USB key” временно отключит 2FA для всех пользователей.

Для сброса или перенастройки или отключения 2FA для какого-то определенного пользователя:

- Удаление учетной записи пользователя из группы rohos в AD отключит потребность использования 2FA для этого пользователя (только в случае применения политики “for rohos user group in AD”)

- Откройте программу Rohos > диалоговое окно Setup a Key > выберите профиль пользователя > и нажмите кнопку disable OTP login. Это сбросит настройки 2-FA конфигурации для этого пользователя. Генератор OTP, используемый для этого пользователя (с помощью Google Authenticator, или Yubikey например) станет недействительным.

- Откройте программу Rohos > диалоговое окно User and Keys > найдите пользователя и удалите его из списка. Это отключит требование 2-факторной аутентификации для этого пользователя (только в случае применения политики “for Listed users”)

Включение 2-FA с использованием фильтра IP-адреса

Программа Rohos Logon Key позволяет фильтровать удаленные подключения по IP-адресу клиента и способна выполнять контроль двух-факторной аутентификации в зависимости от IP адреса. Это позволяет отключить контроль 2ФА для подключений из локальной сети предприятия.

Как испытать 2-FA для удаленного подключения с использованием фильтра IP:

- Находясь в сессии Remote Desktop откройте опции Rohos Logon Key.

- Выберите в списке “Требовать электронный ключ для входа” значение “Для пользователей Remote Desktop”.

- Щелкнув на [?] вы можете проверить, смогла ли программа Rohos определить WAN IP адрес вашего клиента.

- Укажите “LAN IP Filter:” , это должен быть префикс от адреса вашей локальной сети. Использую этот префикс, программа Rohos Logon key отличит соединение LAN от WAN, и будет требовать 2-факторную аутентификацию для клиента с внешним IP-адресом.

Поле «IP of RD gateway» — означает IP адрес RDP шлюза в LAN (либо любой другой IP), при при подключении от которого необходимо обязательно проверять 2ФА.

Какая лицензия нужна для Remote Desktop Connection?

-

-

-

- Если на компьютере, исполняющем роль сервера, установлена операционная система Windows XP, Windows Vista, 7 ,8, 10 , программе Rohos Logon Key, установленной на нем, нужна PRO лицензия.

- Если на компьютере, исполняющем роль сервера, установлена операционная система Windows Server 2008 -2019, то программе Rohos Logon Key нужна Серверная лицензия.

- Количество подключаемых пользователей не ограничено. Лицензия пожизненная, минорные обновления (например 4.*) предоставляются бесплатно. Зарегистрированным пользователям доступен персональный купон для скидки для обновления основной версии.

-

-

Загрузка Rohos Logon Key (15 дневн. триал)

Подробнее о защите Терминального Сервера с помощью Rohos Logon Key