Защита терминального сервера с помощью программы Rohos Logon Key и Flash накопителя.

На терминальном сервере хранятся данные, доступ к которым может быть предназначен только для сотрудников организации.

Чтобы усилить защиту сервера на случай утечки пароля, предлагаем использовать программу Rohos Logon Key. Эта программа позволяет дополнить парольную защиту аппаратным ключем, который создается из простой флешки. В качестве ключа могут использованы и другие средства, но Flash-накопитель, по нашему мнению, является самым дешевым и простым средством. Подойдет брелок даже очень маленькой емкости, так как для работы будет использовано не более одного мегабайта.

Подготовка к работе:

1. На терминальном сервере должна быть установлена программа Rohos Logon Key и в качестве ключа должен быть назначен Flash-накопитель.

2. На локальном компьютере следует установить либо программу Rohos Logon Key, либо Rohos Management tools, либо портативный компонент программы Rohos Logon Key. Последние две программы являются бесплатными. В случае установки программы Rohos Logon Key или Rohos Management tools на локальном компьютере, в качестве типа аппаратного ключа также должен быть выбран Flash-накопитель.

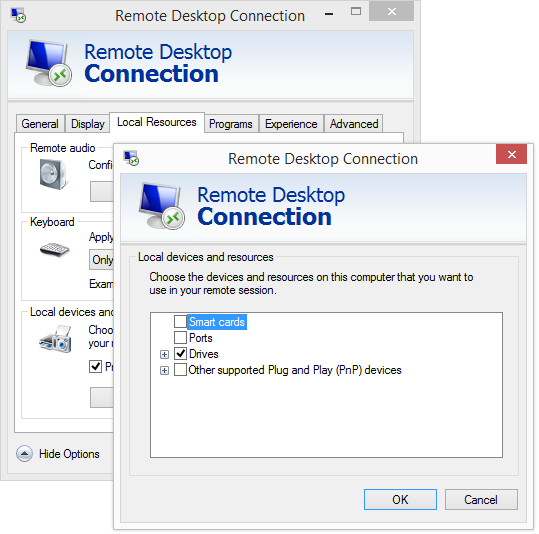

Кроме того, в настройках программы Remote desktop connection должна быть обеспечена возможность предоставления локальных носителей информации для работы в удаленном сеансе.

,

Чтобы получить портативный компонент программы Rohos Logon Key, запустите USB Key Management utility из пакета Rohos Management Tools и нажмите кнопку Remote desktop, чтобы скопировать портативный компонент на Flash-накопитель.

В дальнейшем эту программу следует запускать на всех локальных компьютерах, с которых будет осуществляться доступ на терминальный сервер.

Создание ключа.

Существует несколько возможностей для создания ключа для терминального сервера. Опишем наиболее надежный из них.

Flash-накопитель подключается к локальному компьютеру с которого производится доступ на терминальный сервер. Запускаем на сервере программу Rohos Logon Key и выполняем команду Setup a Key. Если все настроено правильно, программа должна обнаружить подключенный к локальному компьютеру накопитель.

Возникает резонный вопрос: а нельзя ли, зная логин пользователя и его пароль, создать аппаратный ключ для сервера на другом компьютере. Отвечаем: можно, но для того, чтобы он работал, нужно занести информацию о нем в реестр сервера. А для этого злоумышленник уже должен иметь доступ на сервер с правами администратора. Обычно в настройках программы Rohos Logon Key стоит опция Check serial number(проверять серийный номер ключа) и поэтому ключи, созданные на других компьютерах, будут проигнорированы.

Подключение к удаленному рабочему столу

Если в настройках удаленного доступа на сервере стоит использовать сетевую аутентификацию (Network Level Authentication) при подключении выйдет окно с выбором пользователя и запросом пароля:

Выбрать пользователя и вписать пароль здесь следует вручную, поскольку программа Rohos Logon Key на этом уровне пока еще не работает.

Ограничение для входа на сервер пользователям без ключей.

Теперь следует запретить некоторым пользователям входить в систему без ключа. Запускаем на сервере программу Rohos Logon Key и заходим в ее опции:

По умолчанию стоит None — это означает все пользователи могут входить как с ключем, так и без него.

Если выбрать For Any user — доступ на сервер будет закрыт всем пользователям, не имеющим ключей.

For Listed users — использование ключа обязательно для всех пользователей из списка в окне Users and keys, запускаемого с главного окна программы Rohos Logon Key. При создании нового ключа и ключ, и пользователь, для которого он был создан, автоматически добавляются в этот список. Кроме того этот список можно пополнить данными с других компьютеров, используя команду Import.

For «rohos» user group in Active Directory. Если сервер принадлежит какому-то домену, то в нем можно создать группу с названием rohos, и тогда все пользователи этой группы будут обязаны использовать аппаратные ключи для входа на сервер.

For remote desktop login — использование ключа обязательно для всех удаленных пользователей.

For remote desktop login outside LAN — использование ключа обязательно для удаленных пользователей из-за пределов локальной сети. Эта опция является экспериментальной и еще нуждается в испытаниях.

Для начала следует установить опцию For Listed Users и проверить работу ключей на фокусной группе. Если все идет по плану, можно создать ключи для всех пользователей предприятия, имеющих доступ к ресурсам, и установить опцию For all users.

Блокировка ключа.

Бывают случаи, когда на время следует ограничить доступ какого-либо пользователя к серверу. Для этого служит окно Users and Keys.

В этом окне есть две кнопки — блокировать(Block) и удалить(Delete)

Если в настройках стоит опция For all users, For rohos users in Active directorey, или For Remote Desktop login, то удаление ключа приведет к запрету пользоваться сервером для данного пользователя. Если в настройках For listed users, то удаление ключа наоборот, расширит полномочия пользователя и позволит ему заходить на сервер даже без ключа, только под своим логином и паролем.

Блокировка ключа надежно защищает сервер от нежелательного визита пользователя. Он и не сможет войти с ключем, поскольку тот заблокирован, и без ключа, поскольку это запрещают настройки безопасности. Однако, пока блокировка срабатывает только для ключей, созданных из Flash накопителей. Заблокировать остальные типы ключей можно будет в скором будущем.

Заблокированный ключ отображается в списке красным цветом. Для его разблокировки следует выделить его и нажать Unblock. В этом же окне можно разблокировать ключ, заблокированный в результате неправильного набора PIN-кода.